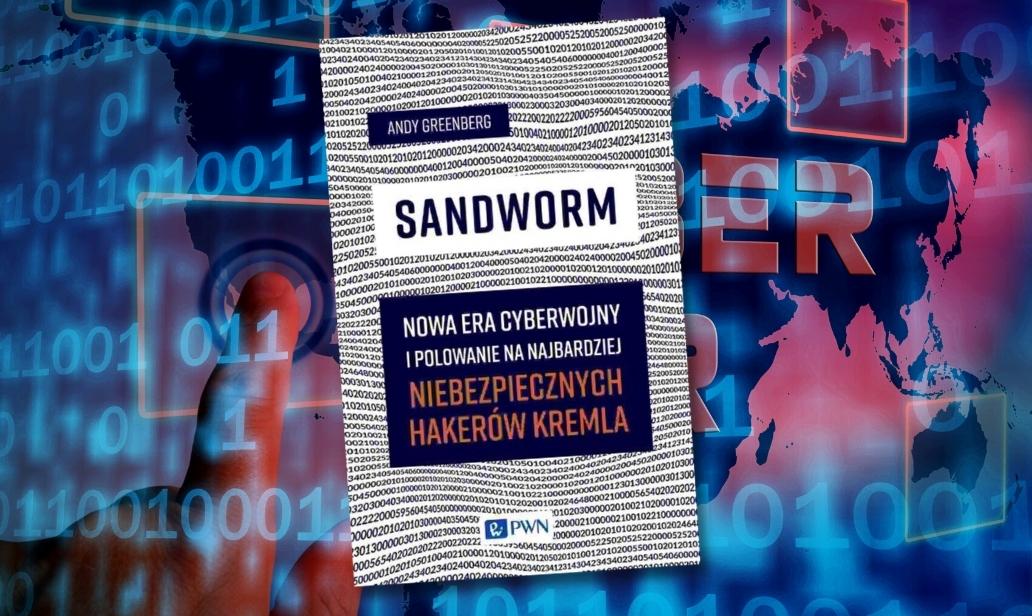

Zapraszamy do lektury fragmentu książki „Sandworm. Nowa era cyberwojny i polowanie na najbardziej niebezpiecznych hakerów Kremla” autorstwa Andy’ego Greenberga. Tytuł ukazał się nakładem wydawnictwa PWN w lipcu 2021 roku.

Fragment książki „Sandworm. Nowa era cyberwojny i polowanie na najbardziej niebezpiecznych hackerów Kremla” Andy’ego Greenberga, przeł. Ewa Sławińska, Wydawnictwo Naukowe PWN:

Wczesnym rankiem 27 czerwca 2017 roku pułkownik Maksym Szapował jechał swoim Mercedesem przez zachodnią część Kijowa. Kiedy zatrzymał się na skrzyżowaniu tuż obok kampusu Państwowego Uniwersytetu Telekomunikacji, ładunek o wadze prawie 1 kg ukryty pod jego samochodem eksplodował. Szapował zginął na miejscu. Części jego samochodu zostały rozrzucone dookoła w promieniu kilku metrów. Dwóch przechodniów znajdujących się najbliżej eksplozji dostało odłamkami w nogi i szyje. Były to pierwsze postronne ofiary tego dnia, lecz nie jedyne.

Na skraju modnej dzielnicy Padół na wschód od centrum Kijowa kawiarnie i parki ustępują miejsca ponuremu krajobrazowi przemysłowemu. Pod wiaduktem autostrady, tuż obok zniszczonych torów kolejowych, za betonową bramą stoi czteropiętrowa siedziba Linkos Group, małej, rodzinnej ukraińskiej firmy programistycznej.

Na trzecim piętrze budynku znajduje się serwerownia, na regale poukładane są komputery rozmiaru pudełek od pizzy, połączone plątaniną kabli i oznaczone odręcznie ponumerowanymi etykietami. Na co dzień serwery te wypuszczają standardowe aktualizacje – poprawki błędów, poprawki zabezpieczeń, nowe funkcje – dla oprogramowania księgowego o nazwie M.E.Doc, które jest ukraińskim odpowiednikiem TurboTax lub Quicken. Program ten jest używany prawie przez każdego, kto rozlicza podatki lub prowadzi działalność gospodarczą w kraju.

Lecz od wiosny 2017 roku maszyny te służyły innym celom. Bez wiedzy pracowników firmy Linkos Group hakerzy z grupy Sandworm zhakowali serwery firmy, aby umożliwić sobie dostęp do tysięcy komputerów w całymkraju i na świecie, na których był zainstalowany program M.E.Doc. Następnie,tego samego ranka 27 czerwca, sabotażyści wykorzystali backdoor do uwolnienia najbardziej niszczycielskiej cyberbroni w historii Internetu.

***

Oleksii Jasiński spodziewał się kolejnego spokojnego wtorku w biurze. Wcześnie rano z przerażeniem czytał nagłówki o bezczelnym zabójstwie ukraińskiego pułkownika w centrum Kijowa, ale potem przyjechał jak zwykle do pracy i wszedł do wyjątkowo cichego biura. Było to na dzień przed Świętem Konstytucji Ukrainy, narodowym świętem, więc w większości jego współpracownicy planowali wolne lub już byli na urlopach. Jednak Jasiński był w pracy. Jego praca dla firmy ISSP nie pozwalała mu na to. Od pierwszego ataku Rosji na firmę Star Light Media w 2015 roku pozwolił sobie w rzeczywistości na tydzień urlopu.

Jasiński był niespokojny, odkąd rano otrzymał telefon od dyrektora firmy ISSP, informującego go, że Oszczadbank, drugi co do wielkości bank na Ukrainie, został zaatakowany. Firma poinformowała ISSP, że padła ofiarą ataku ransomware, co jest całkiem normalne dla firm na całym świecie atakowanych przez cyberprzestępców. Ale kiedy pół godziny później Jasiński wszedł do działu IT głównej siedziby Oszczadbank w Kijowie, szybko zaczął podejrzewać, że to coś znacznie gorszego. – Personel był zagubiony, zdezorientowany i zszokowany – mówi Jasiński. Około 90% z tysiąca komputerów banku zostało na stałe zablokowanych. Niektóre wyświetlały komunikat „naprawa uszkodzonych plików systemowych na dysku C:”. Inne wyświetlały ekran z żądaniem okupu w wysokości 300 dolarów w bitcoinach i napis „Ups, twoje pliki zostały zaszyfrowane”.

Po zbadaniu logów banku Jasiński zauważył, że atak ransomware był zautomatyzowanym robakiem. Przypominał nieco WannaCry, lecz różnił się: nie tylko losowo skanował Internet i infekował wszystkie podatne na ataki komputery, które mógł znaleźć, ale także w jakiś sposób uzyskał uprawnienia administratora, co dało mu kontrolę nad całą siecią banku. Następnie szalał w systemach Oszczadbanku niczym więzień, który ukradł klucze naczelnika.

Podczas gdy Jasiński w biurze firmy ISSP analizował włamanie do banku, zaczął dostawać telefony i wiadomości od ludzi z całej Ukrainy, którzy informowali go o podobnych przypadkach ataków w innych firmach i agencjach rządowych. Jedna z osób poinformowała go, że ofiara nawet próbowała zapłacić okup. Jak już domyślił się Jasiński, opłata nie przyniosła żadnych efektów. Nie był to zwyczajny program ransomware. – Nie działała na niego srebrna kula czy też inne antidotum – powiedział. I w przeciwieństwie do WannaCry, nie miał też killswitcha.

Prawie 2 000 kilometrów na południe CEO ISSP Roman Sologub planował wakacje z okazji Święta Konstytucji spędzić na południowymwybrzeżu Turcji, wraz z rodziną na plaży. On także był zasypywany telefonami od klientów firmy ISSP, którzy albo obserwowali, jak tajemniczy robak niszczy ich sieci, albo czytali wiadomości o ataku i gorączkowo szukali porady.

Sologub wrócił do swojego pokoju hotelowego, gdzie spędził resztę dnia, odbierając ponad 50 połączeń od klientów, którzy jeden po drugim zgłaszali, że ich sieci zostały zainfekowane. Centrum operacji bezpieczeństwa firmy ISSP, które monitorowało sieci klientów w czasie rzeczywistym, ostrzegło Sologuba, że nowy robak rozprzestrzenia się w systemach ofiar z przerażającą prędkością. Zniszczenie sieci dużego ukraińskiego banku zajęło mu tylko 45 sekund. Część jednego z głównych ukraińskich węzłów tranzytowych, gdzie firma ISSP zainstalowała demonstracyjną wersję swojego oprogramowania, została w pełni zainfekowana w ciągu 16 sekund. Ukrenergo, firma energetyczna, której firma ISSP pomagała odbudować sieć po ataku blackout w 2016 roku, również ponownie została zaatakowana. „Pamiętasz, że mieliśmy wprowadzić nowe mechanizmy bezpieczeństwa?” – Sologub przypomniał sobie rozmowę telefoniczną ze sfrustrowanym dyrektorem IT Ukrenergo. „Cóż, już za późno”.

Do południa współzałożyciel firmy ISSP, Oleh Derevianko, także zrezygnował z wakacji. Derevianko jechał na północ, aby spotkać się ze swoją rodziną w wiejskim domku letniskowym, kiedy rozdzwonił się telefon. Wkrótce zjechał z autostrady i pracował z przydrożnej restauracji. Do wczesnego popołudnia kazał każdemu kierownikowi bez wahania wyłączyć swoją sieć, nawet jeśli oznaczało to zamknięcie całej firmy. W wielu przypadkach czekali już zbyt długo. – Zanim zdążyłeś ich poinformować – powiedział Derevianko – infrastruktura już była stracona.

Wkrótce rozwijającej się cyfrowej klęsce nadano nazwę: Not Petya. Firmy zajmujące się cyberbezpieczeństwem natychmiast zaczęły analizować nowego robaka, którego poprzedził atak WannaCry w poprzednim miesiącu. Specjaliści z firmy Kaspersky Lab zauważyli, że kod nowego malwa re przypomina nieco ransomware o nazwie Petya, które krążyło w sieci od początku 2016 roku. Podobnie jak starszy ransomware, ten także natychmiast po zainfekowaniu nowego urządzenia szyfrował pliki MFT (Master File Table) – część systemu operacyjnego komputera, która śledzi lokalizację przechowywanych danych. Szyfrował również każdy indywidualny plik na komputerze; efekt przypominał pracę wandala, który najpierw wrzuca katalogkart bibliotecznych do niszczarki, a następnie przechodzi do metodycznego niszczenia książek, stos po stosie.

Ale nowa wersja ransomware odróżniała się od poprzedniej kluczowymi modyfikacjami – stąd jego nazwa. W ciągu 24 godzin francuski specjalista Matthieu Suiche odkryje, że w rzeczywistości kod nie pozwala na odszyfrowanie plików nawet po zapłaceniu okupu. Zamiast tego wiadomość o wymuszeniu wyglądała jak znajomy podstęp, próbujący ukryć jego prawdziwy zamiar, którym było zwyczajne i trwałe zniszczenie danych.

Not Petya różnił się także od Petya inną funkcją: został udoskonalonyw celu maksymalnego zniszczenia. Robak jednocześnie wykorzystywał Mimikatz i Eternal Blue. Sposób, w jaki kod rozprzestrzeniał się w sieciach komputerowych, był na początku tajemnicą dla specjalistów analizujących go. Ale kiedy już zainfekował pierwszą ofiarę, zaobserwowano, że do dalszego rozprzestrzeniania się używał Mimikatz. Wyciągając hasła z pamięcikomputerów, od razu przeskakiwał z urządzenia na urządzenie, przy użyciu typowych programów do zarządzania systemem Windows, które dają administratorom swobodny dostęp do innych komputerów w sieci, jeśli tylko posiadają odpowiednie certyfikaty – idealne porównanie Jasińskiego do sprawy więźniów, którzy przejęli kontrolę nad zakładem.

Natomiast kod Eternal Blue, który wyciekł z NSA przez ShadowBrokers – wraz z innymi programami o nazwie Eternal Romance, zaprojektowanymi dla starszych wersji systemu Windows – zapewnił dodatkowy katalizator wybuchowy. Jeżeli którykolwiek komputer w sieci nie zostałzaktualizowany o poprawkę firmy Microsoftu na Eternal Blue, Not Petya infekował podatny komputer i rozprzestrzeniał się na kolejne urządzenia za pomocą Mimikatz. Oba programy połączyły siły, aby zwiększyć swój zasięg, dzięki czemu Not Petya stał się najbardziej zaraźliwym malware. – Możesz infekować komputery, które nie zostały zaktualizowane, a następnie pobrać hasła do zaktualizowanych komputerów i także je infekować – powiedział twórca Mimikatz, Delpy. – Po zmieszaniu tych dwóch technologii powstaje coś naprawdę potężnego.

W rezultacie bezlitośnie uszkadzał pliki i rozprzestrzeniał się automatycznie, szybko i masowo. – W tamtym momencie był po prostu najszybciej rozprzestrzeniającym się malware, jaki kiedykolwiek widzieliśmy – powiedziałmi Craig Williams, specjalista z działu cyberbezpieczeństwa Talos w firmie Cisco. – Kiedy go zobaczyłeś, twoich danych już nie było.

Not Petya był w rzeczywistości bardziej szkodliwy, niż przewidzieli to jego twórcy. W ciągu kilku godzin rozprzestrzenił się poza Ukrainę i zainfekował niezliczone urządzenia na całym świecie. Uszkodził międzynarodowe koncerny, w tym firmę Maersk; giganta farmaceutycznego Merck; europejską spółkę TNT Express należącą do FedEx; francuską firmę budowlaną Saint-Gobain; spółkę matkę Mondelēz należącą do firmy dominującej w branży spożywczej Cadbury i Nabisco; oraz brytyjskiego producenta Reckitt Benckiser, którego produkty obejmują prezerwatywy Durex oraz środki dezynfekujące Lysol – w każdym z tych przypadków powodując straty liczone w setkach milionów dolarów. Rozprzestrzenił się nawet w Rosji – głównym podejrzanym o pochodzenie Not Petya – atakując między innymi państwową firmę naftową Rosneft, producenta stali Evraz, firmę technologii medycznej Invitro i Sberbank.

Ale w skali kraju żadne inne państwo nie odczuło tak bardzo skutków Not Petya jak Ukraina. Nawet kiedy macki robaka rozprzestrzeniały się na cały świat, jego rdzeń skupiony był na niszczeniu cyfrowej infrastruktury Ukrainy.

Katastrofa narodowa

Tego samego wtorkowego poranka Serhij Honczarow rozpoczął długą i dziwną podróż do pracy, tak jak każdego dnia. W mieście Sławutycz, położonym na północy Ukrainy, małomówny inżynier w okularach wsiadł do pociągu jadącego na wschód, przez rzekę Dniepr oraz Białoruś. Pociąg przejeżdżał ponad 60 kilometrów przez krajobraz, który przez ponad trzy dekady istniał bez wpływu człowieka. Drzewa i trawa rosły tam tak wysoko i dziko niczym w czasach prehistorycznych. Z okna pociągu widział stada jelenii ptaków, które wolały radioaktywne pozostałości cywilizacji niż obecność ludzi. W końcu pociąg przekraczał rzekę Prypeć i docierał do stacji, która służyła tylko jednemu celowi: jako miejsce oczyszczania reaktora jądrowegoz Czarnobyla.

Na stacji Honczarow zakładał niebieski mundur i wsiadał do autobusu,który zabierał go do budynku, gdzie pracował na rozległym kompleksie w Czarnobylu zajmującym powierzchnię większą niż kilkanaście boisk piłkarskich. Na jednym końcu podstawy stała błyszcząca konstrukcja, którą personel nazywał Arką, masywny budynek przypominający hangar, wyższy niż Statua Wolności i szerszy niż Koloseum w Rzymie, zaprojektowany tak, aby zakryć wyjątkowo toksyczne ruiny reaktorów jądrowych w Czarnobylu. Wewnątrz pozostawało nadal prawie dwieście ton paliwa jądrowego, praktycznie nieruszanego od początkowej próby oczyszczenia go w 1986 roku.Kluczową misją personelu obiektu w Czarnobylu było wyciągnięcie paliwa z reaktorów w Czarnobylu za pomocą dźwigów i bezpieczne zakopanie go na pobliskim terenie w Strefie Wykluczenia. Ze względu na skalę i delikatność procesu przewidziano, że proces ten potrwa do 2064 roku.

Honczarow przybył do budynku znajdującego się na przeciwległym końcu kompleksu, gdzie pełnił funkcję dyrektora IT w Czarnobylu. Był w swoim biurze zaledwie dwie godziny, kiedy zaczął odbierać telefony od pracowników informujących go, że dzieje się coś bardzo złego. W kilkunastu budynkach pracownicy patrzyli, jak ich komputery wyłączają się, a poponownym uruchomieniu wyświetlają wiadomość z żądaniem okupu od Not Petya. Honczarow bezzwłocznie udał się do pokoju pełnego administratorów systemów tuż obok swojego biura, którzy byli zszokowani szybkością, z jaką malware niszczył ich sieć.

W ciągu siedmiu minut zdecydowali o wyłączeniu wszystkich, ponad tysiąca, komputerów z systemem Windows znajdujących się z kompleksie.Krytyczne funkcje sprzętu odpowiedzialne za odpady radioaktywne zostały odłączone od zainfekowanej sieci i na szczęście nie zostały uszkodzone. Jednak wszystkie komputery odpowiedzialne za zarządzanie kompleksem, jak też komunikację ze światem zewnętrznym już wkrótce zostały zainfekowane.

Z systemu głośników awaryjnych głos mężczyzny czytającego wiadomość docierał do każdego budynku w kompleksie. Trzydzieści jeden lat po katastrofie elektrowni jądrowej w Czarnobylu strefa rozbrzmiała ostrzeżeniem o zupełnie innej katastrofie. – Do wszystkich pracowników, należy natychmiast wyłączyć komputery i odłączyć kable sieciowe. Proszę czekać na dalsze instrukcje.

***

Mniej więcej w tym samym czasie w stolicy administrator IT ukraińskiego Ministerstwa Zdrowia, Pavlo Bondarenko, obserwował, jak Not Petya rozprzestrzenia się w mediach społecznościowych. Administrator widział ciągle te same ekrany z okupem udostępniane na Facebooku i Telegramie. Bondarenko, 22-letni konsultant techniczny o wzroście 2,00 m, kręconych blond włosach i sylwetce bardziej pasującej do zapaśnika niż pracownika rządowego, obserwował biuro ministerstwa. Wiedział, że kolejnymi ofiarami ataku będą agencje rządowe w Kijowie.

Bondarenko zadzwonił do minister zdrowia Ulany Suprun i złożył jej propozycję nie do pomyślenia: aby odłączyć całą sieć ministerstwa odpowiedzialną za wszystko, zarówno za płace pracowników, katalogowanie sklepów z lekami, jak i krajową bazę danych dawców i biorców narządów. – Ratować dane – o to poprosił Suprun. – Bez względu na konsekwencje.

Suprun się zgodziła. Bondarenko i jego koledzy zaczęli gorączkowo wyłączać komputery ministerstwa oraz połączenia sieciowe. W ciągu kilku godzin praktycznie każda inna agencja rządowa na Ukrainie albo poszła w ich ślady, albo obserwowała, jak Not Petya niszczy ich systemy i paraliżuje wszystko na swojej drodze. „Rząd był martwy” – tak podsumował to ukraiński minister infrastruktury Wołodymyr Omelan. Wkrótce Not Petya zaatakował ukraińskie koleje państwowe, wyłączając ich system sprzedaży biletów, podobnie jak w ataku pod koniec 2016 roku. Następnie zaatakował lotnisko Boryspol w Kijowie, wyłączając ich terminale.

Około godziny 13:00 Not Petya zaczął obalać kolejny filar społeczeństwa ukraińskiego: pocztę. Pierwsze żądania okupu zaczęły wyświetlać się na ekranach kultowej centrali z białego kamienia na kijowskim Majdanie. Oleksandr Ryabets, dyrektor IT poczty ukraińskiej, krążył po korytarzach,rozmawiając z CEO tej usługi, Igorem Smelyanskim, który wtedy był na spotkaniu we Lwowie. Zaledwie po kilku minutach rozmowy Smelyansky polecił Ryabetsowi, aby wyłączył całą sieć poczty.

W ukraińskim społeczeństwie systemy informatyczne usług pocztowych odpowiedzialne są nie tylko za zwykłą pocztę. Obsługują również przekazy pieniężne, prenumeratę gazet i co najważniejsze – wypłatę emerytur,które obejmują 4,5 miliona mieszkańców Ukrainy, a także listę płac 74 000 pracowników poczty oraz system wysyłkowy zarządzający 2 500ciężarówek.

Ryabets, łysiejący państwowy urzędnik o wiecznie zmęczonym wyrazie twarzy, przerwał na chwilę, aby przeanalizować szalone polecenie szefa. Wyłączenie tych ważnych usług cyfrowych oznaczało w większości, że będą musieli poradzić sobie ze wszystkim tylko za pomocą starych metod: długopisu i papieru. Następnie wraz ze współpracownikami spędził kolejną godzinę na dzwonieniu z informacją o zamknięciu do 25 centrali odpowiedzialnych za 11 500 oddziałów oraz w sumie 23 000 komputerów i serwerów. (Jednak jak później się okaże, było już za późno. Ponad 70% komputerów zostało już zainfekowanych, co wywołało oszałamiający chaos, a odzyskanie poprawnego funkcjonowania zajmie miesiące).

Tego popołudnia, kiedy już ostatnie biuro otrzymało wiadomość o zamknięciu systemu, Ryabets pamięta niesamowitą ciszę, jaka zapanowała w budynku. – Nastała szokująca pustka – powiedział. – Jakbyś tańczył na dyskotece i nagle muzyka wyłącza się i wszystko milknie.

Około 18:00 prezes firmy ISSP Oleh Derevianko w końcu opuścił przydrożną restaurację, w której ku jego zaskoczeniu spędził prawie cały dzień, rozmawiając przez telefon ze zszokowanymi klientami. Przed wyruszeniem w drogę zatrzymał się jeszcze, aby zatankować samochód. Wtedy odkrył, że system płatności kartą na stacji benzynowej także został zaatakowanyprzez Not Petya. Nie mając w portfelu gotówki, spojrzał na wskaźnik paliwa, zastanawiając się, czy wystarczy mu go, aby dotrzeć na wieś.

W całym kraju Ukraińcy zadawali sobie dokładnie te same pytania: czy mają przy sobie wystarczającą ilość gotówki, by wystarczyło im na jedzenie i paliwo, co umożliwi im przetrwanie ataku, czy otrzymają swoje wypłaty i emerytury, czy będzie się dało wykupić ich leki.

Jedną z tych osób był Pavlo Bondarenko, 22-letni administrator IT w ministerstwie zdrowia. Bondarenko wyszedł z biura około 19:00, na dworze wciąż było jasno. Niestety, kiedy przyłożył kartę zbliżeniowo do bramki na stacji metra Arsenalna, odkrył, że ta nie odpowiada. Kolejna ofiara Not-Petya.

Nie miał przy sobie gotówki, aby zakupić bilet. Poszedł więc do pobliskiego bankomatu, aby przekonać się, iż ten także nie działa. Kolejny także nie działał. I kolejny. Czwarty bankomat w końcu działał, stała przy nim długa kolejka, a z powodu limitu każdy mógł pobrać niewielką sumę.

Bondarenko wybrał wystarczająco gotówki, aby kupić bilet na przejazd metrem do domu, do dzielnicy Obołoń na północy miasta. Po drodze domieszkania, które dzielił z matką, zatrzymał się w sklepie spożywczym, aby kupić najpotrzebniejsze artykuły na kilka dni. Przy kasie odkrył, że systemy także nie działają, a kasjerzy przyjmują tylko gotówkę. Niestety nie miał przy sobie wystarczającej sumy. Więc wrócił na ulicę i wyruszył na poszukiwania działającego bankomatu, udało mu się za piątym razem.

Kiedy w końcu wrócił z zakupami do domu, usiadł przed komputerem, chcąc opłacić rachunek za prąd. W komicznej wręcz frustracji odkrył, że ta strona również nie działa; system płatności za energię elektryczną także zostałwyłączony.

– Wydawało się, że to zły film o końcu świata. Jesteś zagubiony. Niepotrafisz zrozumieć, co dalej robić. Masz wrażenie, jakbyś stracił rękę i niepotrafił prawidłowo funkcjonować – powiedział Bondarenko. – Życie szybko zmieniło się z „Co nowego na Facebooku?” na „Czy mam dość pieniędzy, aby kupić jedzenie na jutro?”.

Nawet wtedy nie był to koniec szaleństwa, jakie Not Petya zgotował Ukrainie. O 10:00 Michaił Radutskiy, prezes grupy kijowskich szpitali o nazwie Boris Clinic, mył zęby w łazience swojego domu na zachodnich przedmieściach Kijowa, kiedy dostał telefon w sprawie Not Petya. Pojechał do miasta, gdzie stwierdził, że jego szpitale zostały dotkliwie zaatakowane. Praktycznie wszystkie ich komputery z systemem Windows zostały zaszyfrowane, ocalał tylko sprzęt z systemem operacyjnym Linux i IBM.

Wszystkie wizyty musiały zostać anulowane. Nie działał system GPS odpowiedzialny za lokalizację karetek. Administratorzy IT mieli kopię zapasową wszystkich systemów sprzed 3 dni. Toteż każda diagnostyka przeprowadzona od tego czasu, od badań krwi przez rezonans magnetyczny potomografię komputerową, musiała być powtórzona.

Radutskiy nie wrócił tej nocy do domu. Rankiem wściekli pacjenci, którym odwołano wizyty, zbierali się w lobby szpitali, na korytarzach, a nawet w poczekalni przed jego gabinetem. – Panował bałagan – powiedział mi krótko Radutskiy. – Całkowity chaos.

Podsumowując, do końca 27 czerwca Not Petya zaatakował co najmniej 4 szpitale w samym Kijowie, 6 zakładów energetycznych, 2 lotniska, ponad 22 ukraińskich banków, wraz z ich bankomatami oraz systemem płatności kartami, a także praktycznie cały rząd. Według danych firmy ISSP co najmniej 300 firm zostało zaatakowanych, następnie jeden z urzędników ukraińskich oszacował, że w sumie 10% wszystkich komputerów w tym kraju zostało zaszyfrowanych; sieć w tym kraju została dosłownie zdziesiątkowana. – Miało miejsce masowe bombardowanie naszych systemów – powiedział minister infrastruktury Omelan.

Tej nocy świat debatował, czy Not Petya jest przestępczym oprogramowaniem ransomware, czy bronią sponsorowaną przez rząd do cyberwojny. Natomiast Oleksii Jasiński i Oleh Derevianko z firmy ISSP już zaczęli nazywaćto zjawisko: „masową, skoordynowaną cyberinwazją”.

Tymczasem wśród tej cyfrowej epidemii jedna infekcja stanie się szczególnie fatalna dla giganta morskiego firmy Maersk. W biurze w Odessie, portowym mieście na ukraińskim wybrzeżu Morza Czarnego, dyrektor finansowy firmy Maersk poprosił administratorów IT o zainstalowanie oprogramowania księgowego M.E.Doc na jednym komputerze. Not Petya nie potrzebował niczego więcej.